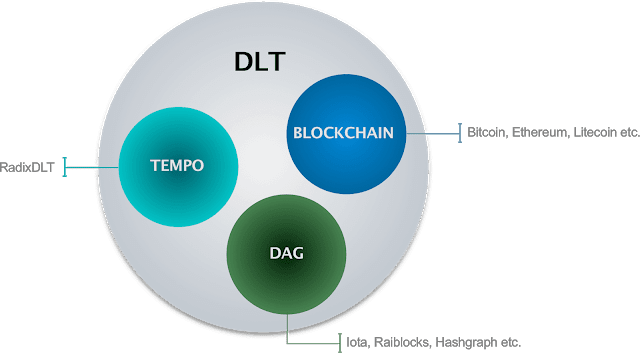

DLT – różnice między DAG, Tempo i Blockchain

Blockchain to nie jedyna technologia, która klasyfikuje się jako rejestr rozproszony (ang. Distributed Ledger Technology, DLT). Jest jednak najbardziej popularna za sprawą Bitcoina. Podobnie jak w jego przypadku większość kryptowalut opiera swoje funkcjonowanie na blockchainie, ale są także projekty bazujące na innych odmianach technologii DLT.

Bitcoin to pierwsza i zarazem najpopularniejsza kryptowaluta. Na jego wzór powstało wiele projektów (np. Bitcoin Cash, Litecoin czy Dash). Dla większości zainteresowanie kryptowalutami sprowadza się jedynie do spekulacji, która objawia się zyskiem, stratą lub utratą nerwów. Jeśli przejdziemy nad tym i skoncentrujemy się na blockchainie, dojdziemy do punktu w którym zadamy sobie pytanie – czy są alternatywy dla tej technologii?

Odpowiedź brzmi twierdząco – technologia blockchain nie jest jedyna i ma swoich małych konkurentów. Blockchain rozpoczął się wraz z istnieniem bitcoina i to dzięki niemu jest tak popularny. Do mniej znanych technologii opartych na rejestrach rozproszonych można zaliczyć m.in.: Tempo, DAG, Hashgraph czy Holochain.

Spis treści

DLT – szersze pojęcie niż blockchain?

Po polsku technologia rejestrów rozproszonych, w skrócie DLT (ang. Distributed Ledger Technology), odnosi się do infrastruktury technologicznej i protokołów. Umożliwiają one jednoczesny dostęp, sprawdzanie poprawności i aktualizację rekordów w niezmienny sposób w całej sieci rozproszonej w wielu jednostkach lub lokalizacjach.

DLT polega na idei „zdecentralizowanej” sieci – stojącej w opozycji do konwencjonalnych „scentralizowanych” mechanizmów. Jest również alternatywą dla podmiotów polegających na “zaufanej trzeciej stronie”. Główną ideą stojącą za DLT jest – replikowalność, współdzielenie, działanie w ramach konsensusu i przede wszystkim rozproszenie, która notabene jest najważniejszą cechą.

Przypomnienie – jak działa blockchain?

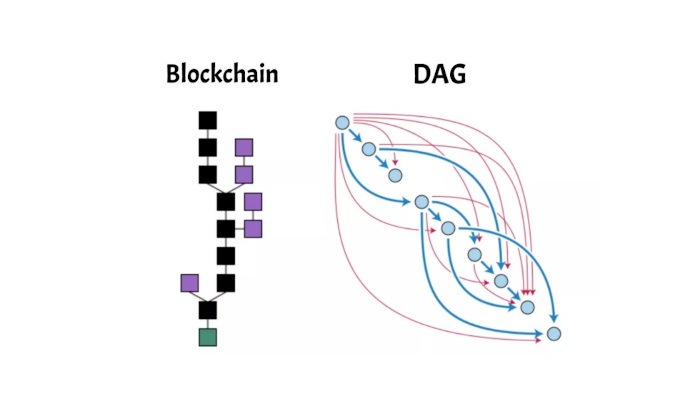

Blockchain to rozproszona baza danych, replikowana (powielana) we wszystkich węzłach (np. komputerach) w sieci. Każdy komputer posiada takie same dane zawarte w blockchainie jak inne komputery. Dane zawarte są w blokach. Ich zgodność z resztą sieci jest weryfikowana przy udziale nodów. Zweryfikowane bloki są dodawane do łańcucha wcześniej sprawdzonych bloków i przez to powstaje nierozerwalny łańcuch bloków (blockchain), w którym każdy blok posiada odniesienie do kolejnego bloku w sieci.

Więcej informacji znajdziesz w artykule: “Co to blockchain“.

Czym jest skierowany graf acykliczny (DAG) na przykładzie projektu IOTA?

Jeśli blockchain jest nierozerwalnym łańcuchem, DAG jest nierozerwalnym drzewem rozgałęziającym się od jednej transakcji do drugiej, trzeciej i kolejnej. W technologii DAG jedna transakcja waliduje dwie następne przez co nie ma bloków z transakcjami.

Każda nowa transakcja wymaga potwierdzenia co najmniej dwóch wcześniejszych transakcji – zanim zostanie pomyślnie zarejestrowana w sieci. Im więcej jest przesyłanych transakcji, tym więcej jest potwierdzonych i wprowadzanych do sieci. Jednak w przeciwieństwie do blockchainu, DAG nie wymaga od górników potwierdzania każdej transakcji jako autentycznej.

W technologii blockchain konsensus osiąga się przez walidację transakcji blok po bloku. Istnieją różne rozwiązania tego problemu. Jednym z popularniejszych i zarazem funkcjonującym w Bitcoinie jest “Proof of Work”. Ten algorytm konsensusu wymaga od górnika rozwiązywania “łamigłówek” matematycznych, aby uczestniczyć w walidacji bloku. Innym rozwiązaniem jest “Proof of Stake”, gdzie walidacja odbywa się przez “staking”. Wykorzystywana jest w nim losowość dokonująca się poprzez wybór walidatora bloku na podstawie np. ilości danej kryptowaluty w portfelu kryptowalutowym. Pomyślna weryfikacja może przynieść walidatorowi zysk w postaci opłaty (fee) za dołączenie nowego bloku do łańcucha.

W DAG poszczególne transakcje zapewniają wzajemną weryfikację. Użytkownicy sieci są zarówno górnikami, jak i walidatorami, chociaż nie mogą sprawdzać poprawności własnych transakcji. Zwykle oznacza to, że w DAG nie ma potrzeby wnoszenia opłat.

Wraz ze wzrostem liczby transakcji blockchain rosną wymagania dotyczące pamięci masowej i przepustowości sieci. „Proof of Work” może również zużywać duże ilości mocy obliczeniowej i energii elektrycznej. Wydobycie zaś może koncentrować się między zaledwie kilkoma dużymi górnikami, a przypadku dużych spadków wartości kryptowaluty zachęta do utrzymywania jej sieci może zostać całkowicie zniwelowana.

Dodatkowo, jeśli nie ma górników, nie ma również opłat dla nich, co pomaga utrzymać koszt transakcji na minimalnym poziomie. Warto również zauważyć, że ta struktura o niskich opłatach otwiera się na inną ważną cechę – zdolność DAG do przetwarzania mikro transakcji.

Z drugiej strony, nie ma motywacji do korzystania z danego aktywa w technologii DAG. Na przykładzie bitcoina górnicy są nagradzani za walidowanie bloków, w DAG tej motywacji niemal nie ma. Poprzez stale rosnący hashrate sieci bitcoin rośnie również bezpieczeństwo całego blockchaina.

Technologia DAG w IOTA

Jednym z popularniejszych projektów opartych o DAG jest IOTA, która ma na celu wyeliminowanie opłat górniczych. Obecnie istnieją różne role dla użytkowników bitcoina i Ethereum – niektórzy zawierają transakcje, a inni je zatwierdzają. Opłaty są niezbędne dla takiego systemu, ponieważ zawsze istnieje potrzeba motywowania walidatorów do zapisywania historii łańcucha bloków i zabezpieczania sieci.

Używając DAG (który IOTA nazywa Tangle), IOTA jest w stanie przypisać te same obowiązki każdemu uczestnikowi sieci. Wszyscy z jej użytkowników są jednocześnie autorami i weryfikatorami. By nasza transakcja została zatwierdzona przez sieć, musimy potwierdzić dwie poprzednie transakcje (i upewnić się, że nie są ze sobą sprzeczne). Należy również dołączyć niewielką ilość dowodów pracy, ponieważ do zapobiegania spamowi w sieci potrzebne są obliczenia o niskim poziomie trudności. Eliminuje to całkowicie konieczność płacenia górnikom opłat, a tym samym otwiera możliwość realizacji mikrotransakcji, których wartość może wynosić zaledwie kilka centów. Poza tym struktura danych IOTA, czyli DAG zapewnia łatwą skalowalność sieci. Wszyscy uczestniczą w osiągnięciu konsensusu, dlatego im więcej osób korzysta z IOTA, tym szybsza staje się sieć.

Technologia DAG w Byteball

Byteball również wykorzystuje strukturę danych opartą o DAG (podobną do drzewa). W przeciwieństwie do IOTA nie jest ona jednak nastawiona na działanie bez opłat transakcyjnych (ani nie próbuje pozbyć się centralizacji). Byteball posiada własnych 12 walidatorów, którzy potwierdzają transakcje. Nody (weryfikatorzy) są zidentyfikowane i twórcy ufają im. Jeśli któryś dokona ataku na sieć zostanie pociągnięty do odpowiedzialności. Można tutaj powiedzieć o wykorzystaniu konsensusu “Proof of Authority” – autorytet może być walidatorem i tylko on zatwierdza transakcje

Jak wygląda zastosowanie Tempo na przykładzie projektu Radix?

Tempo to bardzo szybka i skalowalna alternatywa dla technologii Blockchain. Jest transparentną, rozproszoną bazą danych w której walidatorzy nie muszą konkurować w posiadaniu mocy obliczeniowej, a muszą jedynie mieć sprzęt (np. zwykły telefon lub komputer – nawet średniej jakości) podłączony do całej sieci. Każdy, prędzej czy później, zostanie wybrany jako walidator – to tylko kwestia czasu.

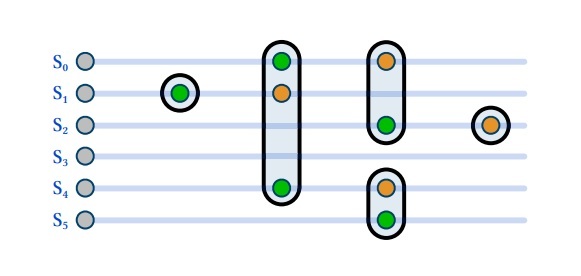

Radix to mapa danych, które są utrzymywane w formie “shardingu”. Adres portfela determinuje przyporządkowywanie Twoich danych do konkretnego skrawka “shardingu”. Każdy komputer może dołączyć do sieci i stać się „węzłem”. Transakcja jest zwykle weryfikowana w co najmniej dwóch różnych fragmentach: fragmencie adresu źródłowego (czyli portfelu wysyłania) i zakresie fragmentu adresu docelowego (np. portfel odbiorczy).

Sieć Radix nazywana jest “Universe”, a każdy przepływ danych – taki jak wiadomość lub transakcja, jest reprezentowany przez obiekt o nazwie Atom. Wszystkie atomy zawierają co najmniej jedno miejsce docelowe punktu końcowego, reprezentowane przez adres. Adresy punktów końcowych pochodzą z tożsamości, takiej jak klucz publiczny użytkownika i są używane do kierowania danymi przez sieć.

Atomy dzielą się na tworzące dane (np. wiadomości e-mail) i te, które transferują zasoby (np. waluty/wartość). Atomy mogą składać się z innych atomów (w zależności od ich docelowego przeznaczenia). Użytkownicy tworzą i przesyłają je do sieci za pośrednictwem dowolnego węzła z którym są połączone. Następnie atom trafia do sieci i tworzony jest tymczasowy dowód – od tego momentu jest już z nim powiązany.

Tempo wyróżnia się przede wszystkim:

- asynchronicznością – każdy proces w sieci może się rozpocząć lub zakończyć, gdy zajdzie taka potrzeba – np. nie trzeba czekać na wydobycie „bloku”.

- współbieżnością – wiele procesów może być wykonywanych jednocześnie – np. nie ma limitu liczby transakcji, które można zmieścić w „bloku”

- skalowalnością – nie ma górnej granicy ograniczającej całkowitą przepustowość sieci, takiej jak limity CAP na Blockchain i DAG.

Radix opiera swoje działanie na zasadzie “logicznego zegara”. Zegar logiczny to mechanizm służący do rejestrowania relacji chronologicznych i przyczynowych w systemie rozproszonym (DLT). Systemy rozproszone mogą nie mieć fizycznie synchronicznego zegara globalnego, więc zegar logiczny umożliwia w takich systemach globalne porządkowanie zdarzeń z różnych procesów. W komunikacji pomiędzy węzłami powstaje chronologiczna ciągłość w technologii Tempo.

Protokół “gossip” to proces komunikacji P2P oparty na sposobie rozprzestrzeniania się danych. Jest on używany w Tempo. W pierwszej fazie kilka węzłów dostaje informacje o danych, następnie te kilka węzłów przesyła je dalej. Dane są przesyłane między węzłami w tempie wykładniczym – dzięki czemu skalowalność całej sieci rośnie małym kosztem, a tempo jest bardzo szybkie.

Węzły posiadają zegar logiczny – zasada, która w nich istnieje to zwiększanie licznika za każdym razem o 1, gdy zostanie dokonane jakiekolwiek zdarzenie. Przy transferze danych pojawia się timestamp (nota czasowa), który informuje nas o tym, kiedy została dokonana transakcja. Jeśli węzeł dostrzeże transakcje, której wcześniej nie widział, oznacza ją u siebie i przekazuje dalej do innych węzłów.

Na zakończenie

Wszystkie technologie wchodzące w skład DLT mają przed sobą wiele wyzwań i musi jeszcze upłynąć trochę czasu przed ich masową adopcją w mainstreamie technologicznym. Dobrą wiadomością jest to, że ich rozwój i popularność rosną, co będzie przekładać się na zmianę dotychczasowych podstaw leżących w aktualnych zastosowaniach. Tempo i DAG to przy blockchainie jeszcze młodzi, nieznani kuzyni, których lata świetności (miejmy nadzieję) dopiero nadejdą.

Dodatkowe źródła:

- https://medium.com/@maxthake/blockchain-vs-dag-technology-1a406e6c6242

- https://www.gibraltarlaw.com/directed-acyclic-graph-vs-blockchain/

- https://assets.ctfassets.net/r1dr6vzfxhev/2t4uxvsIqk0EUau6g2sw0g/45eae33637ca92f85dd9f4a3a218e1ec/iota1_4_3.pdf

- https://perfectial.com/blog/dag-vs-blockchain/

- https://bitcoin.pl/radix-czy-moze-byc-wydajna-alternatywa-dla-blockchaina/

- https://en.wikipedia.org/wiki/Logical_clock

Aktualnie brak komentarzy.