Włamanie na Twittera – co się kryje w cieniu scamu?

W połowie lipca cyberprzestępcy uzyskali dostęp do wewnętrznych systemów Twittera i przejęli wiele sławnych kont. Scam sam w sobie przyniósł hakerom stosowny zysk. Niewykluczone, że atak miał jednak drugie dno. Jakie?

Wiele wskazuje na to, że seria włamań na Twittera i przejęcie wielu kont do krypto-scamu, może mieć dalej idące konsekwencje.

The walls are breached!

Jak wspominaliśmy szczegółowo, w toku włamania doszło do uzyskania przez hakerów kontroli nad kontami należącymi do sławnych osobistości i cenionych firm. Konta te następnie zostały wykorzystane do popularyzacji “niepowtarzalnej okazji”, która polegała na tym, by przelać hakerom pieniądze w postaci kryptowaluty.

Scam był dość toporny, mało wyszukany i wprost instynktownie budzący podejrzenia przed sytuacją zbyt dobrą, aby mogła być prawdziwa. Niezależnie od tego, oszuści mieli wyłudzić ok. 120 tys. dolarów w bitcoinach. Okazuje się jednak, że wcale nie bezpośrednie oszustwo mogło być głównym celem włamania. Pojawiły się bowiem nowe informacje dotyczące sposobu przeprowadzenia ataku i jego końcowego celu.

Administracja Twittera opublikowała na swoim oficjalnym blogu podsumowanie sprawy. Stanowi ono jednocześnie formę wyjaśnienia, przeprosin oraz autoapologii. Jak wyjaśniono, atak nastąpił od wewnątrz, stąd jego zasięg i tempo. Hakerzy mieli zastosować zabiegi “socjotechniczne” (dosł. “społecznej inżynierii”) wobec kilku pracowników portali. Chcieli ich oszukać i zmanipulować, by wykraść dane autoryzacyjne i zalogować się na ich konta, które dysponują uprawnieniami administracyjnymi.

At this time, we believe attackers targeted certain Twitter employees through a social engineering scheme. What does this mean? In this context, social engineering is the intentional manipulation of people into performing certain actions and divulging confidential information.

The attackers successfully manipulated a small number of employees and used their credentials to access Twitter’s internal systems, including getting through our two-factor protections.

W jaki to sposób pracownicy portalu mogli dać się oszukać? Można przypuszczać, iż gdyby któryś pracownik Twittera nie został zmanipulowany i świadomie uczestniczył we włamaniu, to firmie i tak zależałoby na zatajeniu tej informacji.

W takiej sytuacji można byłoby spodziewać się opublikowania dokładnie takiego samego oświadczenia. Analogicznie, gdyby okazało się, iż formą “społecznej inżynierii”, była po prostu łapówka lub gdy dane pracowników do logowania zostały wykradzione na skutek słabości zabezpieczeń lub dziurawych procedur.

Łapać złodzieja

Korzystając z tych danych, hakerzy mieli zainicjować proces resetowania hasła w kontach wziętych na cel. W ten sposób odcinając użytkowników od kontroli nad ich profilami. W ogólności, liczba przejętych kont wydaje się, przynajmniej zgodnie z wersją oficjalną, mniejsza, niż to pierwotnie szacowano. Na scam nabrać się miało 373 użytkowników. Udziałem 8 kont stała się dodatkowa procedura – wykorzystując narzędzie “Your Twitter Data“, hakerzy pozyskali kopię kompletu danych.

Administracja Twittera rozwodziła się szeroko o swoim zaangażowaniu w walkę z włamaniem i trosce o poszkodowanych użytkowników.

We became aware of the attackers’ action on Wednesday, and moved quickly to lock down and regain control of the compromised accounts. Our incident response team secured and revoked access to internal systems to prevent the attackers from further accessing our systems or the individual accounts. As mentioned above, we are deliberately limiting the detail we share on our remediation steps at this time to protect their effectiveness and will provide more technical details, where possible, in the future.

Opisując swoje bojowe przewagi na wojnie z hakerami, portal przyznał się do niektórych, uznanych za kontrowersyjne działań. Na przykład do wprowadzonej tymczasowo blokady dodawania treści przez wszystkie zweryfikowane konta. Prócz tego, ponownie przeprosił też za całą sytuację:

We’re acutely aware of our responsibilities to the people who use our service and to society more generally. We’re embarrassed, we’re disappointed, and more than anything, we’re sorry. We know that we must work to regain your trust, and we will support all efforts to bring the perpetrators to justice.

Słowa te, zabrzmieć mogłyby nawet szczerze, gdyby nie zakłócała ich myśl, że chodzić tu może nie tyle o komfort użytkowników, co o podrażniony prestiż korporacyjny.

Złoto głupców i róg (cyber)obfitości

Twitter deklaruje, że podejmuje wzmożone wysiłki, aby włamanie, uznane za najgorsze w jego historii, się nie powtórzyło. Chociaż jeśli zgodnie z oświadczeniem firmy zawinił czynnik ludzki, to nie sposób wątpić, aby tę możliwość dało się wykluczyć zupełnie. Firma była przy tym szeroko krytykowana za nieszczególnie szybką reakcję na zachodzące wydarzenia. Choć bowiem scam na przejętych kontach zagościł raptem przez kilka godzin, to atakujący uzyskać mieli swój cel znacznie szybciej.

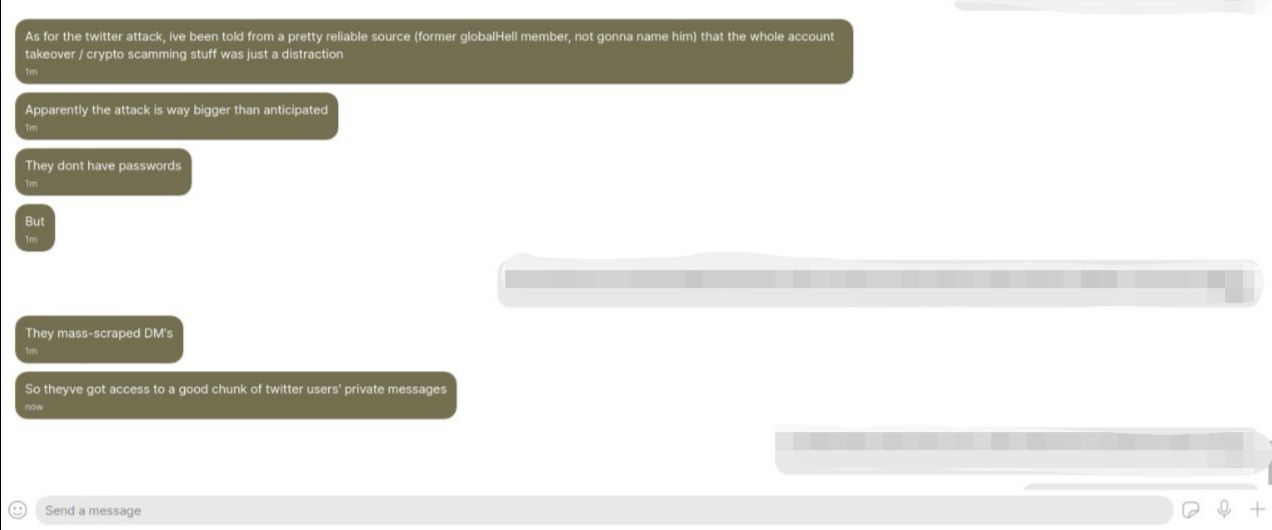

Krążą bowiem opinie, iż cały scam był raczej zasłoną dymną. Natomiast cele cyber-napastników były ambitniejsze. Prawdziwą wartość przedstawiać mają adresy mailowe, numery telefonów, prywatne dane personalne i archiwa prywatnych konwersacji.

Informacje o ich kradzieży i rozważania nt. potencjalnych konsekwencji tego pojawiły się zwłaszcza w niektórych wątkach w Darknecie.

W interesie Narodu

Czynniki te, będą brane pod uwagę w toku śledztwa, które w sprawie otworzyło FBI. Niezależnie od Biura, w tej sprawie własne śledztwa wszczęły także organy finansowe oraz prokuratura stanu Nowy Jork. Zaś senator Roger Wicker, przewodniczący senackiej komisji handlu zażądał, aby do 23-go lipca bieżącego roku Twitter przedstawił komisji szczegóły techniczne ataku. Wicker, republikanin z Missouri powołał się na zagrożenie dla bezpieczeństwa narodowego USA.

Prócz wątku czysto kryminalnego, atak może mieć też istotne konsekwencje w dziedzinie ekonomii i bezpieczeństwa. Archiwa prywatnych wiadomości właścicieli czy prezesów niektórych z największych firm na świecie mogą mieć olbrzymie znaczenie biznesowe. Wedle niektórych opinii, informacja jest we współczesnej gospodarce najcenniejszym towarem. Na kwoty jakiego rzędu można by w tych warunkach wycenić informację finansową czy technologiczną pochodzącą bezpośrednio od Jeffa Bezosa, Warrena Buffeta czy Elona Muska? I jak takie informacje mogłyby wpłynąć na całe branże, których by dotyczyły?

Za równie znaczącą uznać należy kwestię bezpieczeństwa. Archiwa prywatnych rozmów byłych i obecnych polityków mogą zawierać potencjalnie ogromne ilości wrażliwych informacji. Na przykład, kompromitujących konkretne sprawy lub osoby, zawierających dane wrażliwe bądź utajnione. Dane te mogłyby posłużyć do wywarcia przemożnego wpływu na czynniki polityczne, bądź mieć olbrzymie znacznie z punktu widzenia polityki państwowej.

“Wolność to uświadomiona konieczność”

Sprawa, zdążyła już częściowo nabrać charakteru politycznego. W toku włamania mogło bowiem dojść do wycieku nie tylko prywatnych danych użytkowników, ale także “wewnętrznych” informacji Twittera. Chodzi m.in o dane sugerujące użycie specjalnych narzędzi, sztucznie zawyżających lub zaniżających zasięgi zgodnie z preferencjami administracji i służących do tzw. shadow banning’u, czyli praktyki blokowania widoczności użytkownikom, którzy nie złamali regulaminu, ale których poglądom administracja jest niechętna.

Zagadnienie może być o tyle istotne, że w USA toczy się obecnie debata polityczna nt. odpowiedzialności prawnej wielkich firm technologicznych. Dotąd, zgodnie z ustawą Communications Decency Act, firmy te uważane były za dostarczycieli usług komunikacyjnych, i jako takie nie odpowiadają za publikowane za ich pośrednictwem treści. Wedle jednak tej samej ustawy, wydawcy i publikatorzy, którzy świadomie nadają konkretną wymowę swoim treściom, ponoszą już za nie prawną odpowiedzialność.

Wiele emocji budzi przy tym kwestia stosowania cenzury treści w mediach społecznościowych. Pojawiają się opinie, że cenzurowanie czy agresywne “moderowanie” treści sprawia, iż podmiot zmienia charakter prawny, stając się wydawcą traci prawną ochronę. I w istocie, niecałe dwa miesiące temu prezydent Donald Trump wydał rozporządzenie wykonawcze w tej kwestii. Nakazał wówczas traktowanie firm stosujących praktykę cenzurowania treści czy też politycznie motywowanego manipulowania wynikami za nie podlegających ochronie przepisów Communications Decency Act.

Szefostwo i pracownicy Twittera są uważani za zdecydowanie sympatyzujących z poglądami lewicowymi i popierających takież stanowiska polityczne. Oficjalnie, portal deklaruje polityczną i światopoglądową bezstronność w ocenie i moderacji treści. Ujawnione informacje mogą potwierdzić oskarżenia, że oficjalne stanowisko firmy stoi w rażącej sprzeczności z praktyką.

Królik z kapelusza

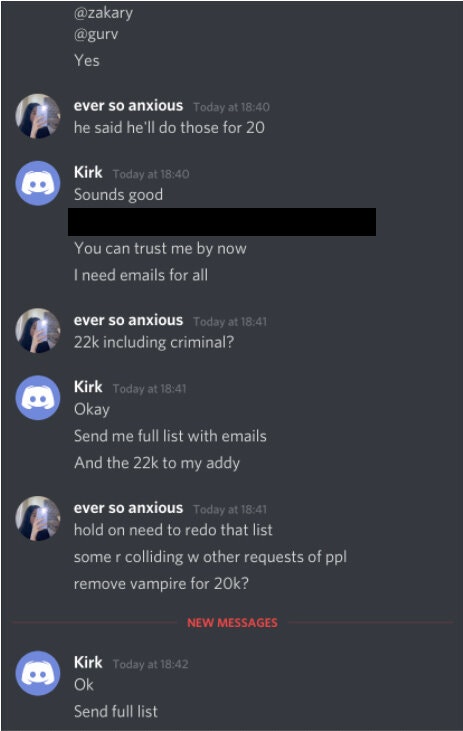

Dość niespodziewanie okazało się, że być może natknięto się na ślad napastników. Wedle informacji przekazanych przez New York Times’a, jeden z uczestników ataku odbył rozmowę z przedstawicielem gazety. Wedle relacji rzeczonego hakera, używającego pseudonimu “lol”, atak przeprowadzić miało zaledwie kilka osób, nie znających się osobiście. Centralnymi postaciami przedsięwzięcia mieli być użytkownicy “Kirk” oraz “ever so anxious”.

Komunikowali się za pośrednictwem kont na Discordzie oraz OGusers.com. i tam też mieli się “poznać”. Dyskutowali oni o nickach na Twitterze, zwłaszcza tych krótkich, które dla pragnących ich użytkowników potrafią być bardzo cenne.

Jak wynika z relacji, “lol” dysponować miał kontaktami do chętnych nabywców. “Kirk” zaś odpowiadać za aspekt logistyczno-finansowy. Z opisu nie wynika, kiedy grupa miała wejść w posiadanie danych do logowania na konta administracyjne na Twitterze. Wspomina jedynie, że dane te “Kirk” miał znaleźć na firmowym kanale Twittera na Slacku. Niewiadomo, w jaki sposób udało mu się uzyskać dostęp do wewnętrznego kanału komunikacyjnego firmy.

Czy ktoś widział hakera?

Zdobywszy dostęp administracyjny, grupa poczęła handlować nickami, inkasując wpłaty na zarządzany przez “Kirka” adres. “lol” w rozmowie z dziennikarzem zaznaczył, iż on sam planował ograniczyć się do tego. Ewentualnie, zmierzał do okazjonalnego przejęcia kontroli nad niektórymi zwykłymi kontami o odpowiadających jego zainteresowaniom nazwach.

Przedsięwzięcie, zaczęło jednak żyć własnym życiem. Pod nieobecność wspólników, w nocy ze środy na czwartek, 15/16 lipca, “Kirk” przejął konta szeregu sławnych nazwisk i marek. Rozpoczął w ten sposób swój scam bitcoinowy. To prawdopodobnie także on wykonał kopie kompletów danych wybranych kont.

Kirk” miał natychmiast po otrzymywaniu wpłat na opublikowany przez siebie adres transferować środki dalej. Można przypuszczać, że zastępy ekspertów, głowią się obecnie nad analizą dalszej drogi tych środków. Gdy “lol” oraz “ever so anxious” zalogowali się w sieci w czwartek rano, spotkała ich niespodzianka. “Kirk”… zniknął. Biorąc pod uwagę złożoność i kaliber sprawy, można być stosunkowo pewnym, że ciąg dalszy nastąpi.

Śledź CrypS. w Google News. Czytaj najważniejsze wiadomości bezpośrednio w Google! Obserwuj ->

Zajrzyj na nasz telegram i dołącz do Crypto. Society. Dołącz ->

Aktualnie brak komentarzy.