Czym jest front running scam? CertiK wyjaśnia

Jeśli interesujesz się kryptowalutami całkiem możliwe, że wyświetlały Ci się reklamy dot. zarabiania 1000 USD+ za pomocą tzw. bota „front running”. Reklamy te odsyłają do filmu na YouTube, który pokazuje, jak stworzyć i wdrożyć skrypt, który natychmiast zacznie generować „zyski”. Czy jednak faktycznie tak jest? Czy może jest to zbyt piękne, aby mogło być prawdziwe?

Firma CertiK opublikowała raport zatytułowany „Anatomy of Front Running Scams”, w którym dokładnie wyjaśnia działanie tego typu schematów. Eksperci pokazują, w jaki sposób oszuści okradają swoje ofiary. Zanim jednak przejdziemy do konkretnego przykładu, wyjaśnijmy po krótce czym tak w ogóle jest front running.

Co to jest front running?

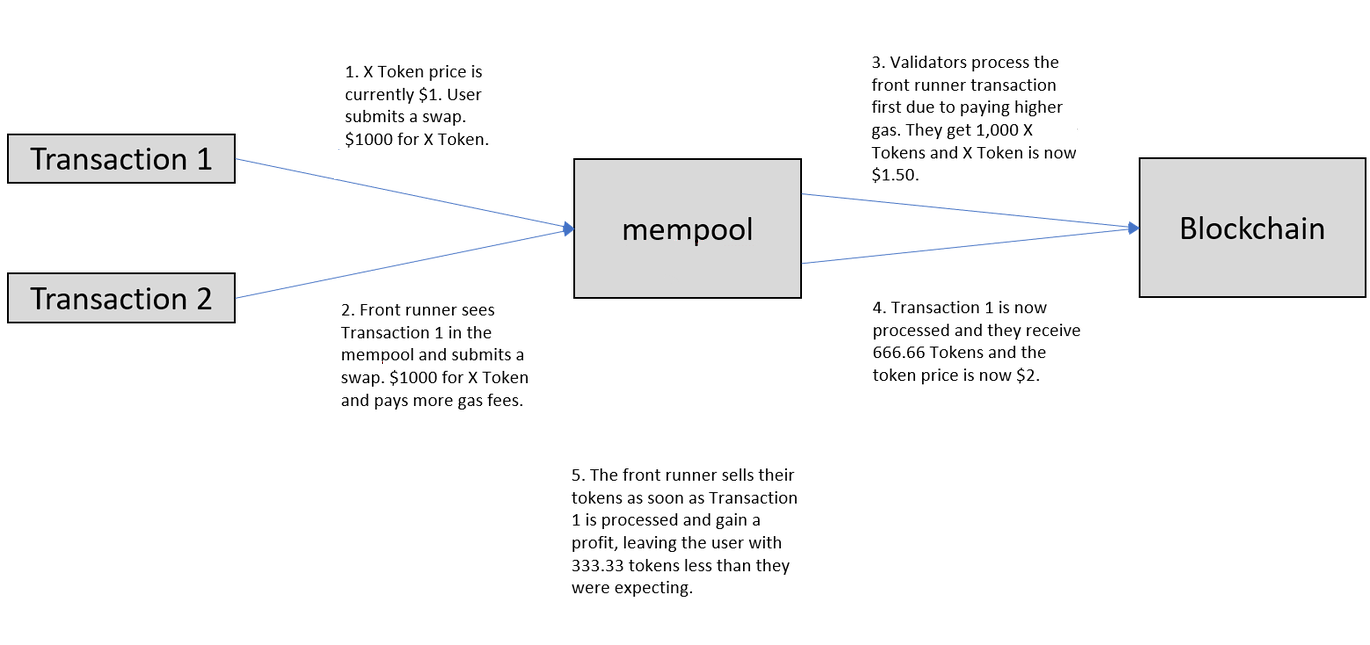

Front running to proces wykorzystania wewnętrznej wiedzy o niepotwierdzonej transakcji do przeprowadzenia transakcji przed pierwotną. Każdy blockchain posiada tzw. mempool lub prościej pulę transakcji. Oszustwo z przykładu CertiK działa w sieci Ethereum, która wykorzystuje właśnie mempool.

W skrócie, kiedy transakcja jest przeprowadzana na blockchainie, musi zostać najpierw zatwierdzona. Dzieje się tak dlatego, że blockchainy są niezmienne – po dokonani transakcji nie można ich potem modyfikować.

Transakcje muszą być sprawdzone pod kątem błędów i potwierdzone przez walidatorów, że są zgodne z zasadami sieci. Kiedy użytkownik złoży transakcję, będzie ona znajdowała się w mempoolu do czasu, aż walidator ją zatwierdzi. Opłaty transakcyjne to cena, jaką użytkownicy płacą walidatorom za wykonanie tej pracy. Wyższa opłata transakcyjna (zwana również opłatą za gaz) zwiększa szansę na to, że walidator odbierze ich transakcję.

Użytkownicy mogą uzyskać dostęp do mempoola i przeglądać oczekujące transakcje, co oznacza, że mogą również zobaczyć niepotwierdzone transakcje. Front runner złoży własną transakcję, aby skorzystać z innej transakcji. Zapłaci wyższą opłatę za gaz, aby zapewnić, że osoby zatwierdzające przetworzą transakcję front running jako pierwszą. Cały proces wygląda mniej więcej tak:

W praktyce istnieją jeszcze inne zmienne, które należy wziąć pod uwagę. Jedną z nich jest np. poślizg. Poślizg występuje wtedy, gdy cena tokena zmienia się w czasie pomiędzy zgłoszeniem transakcji do mempoolu a jej zatwierdzeniem na blockchainie. Ustawienia poślizgu mogą chronić użytkownika przed dużymi wahaniami ceny tokena podczas kupna i sprzedaży. Jeśli cena przesunie się o więcej niż ustawisz, transakcja zostanie odrzucona. To uchroni Cię przed zapłaceniem znacznie gorszej ceny niż ta, na którą się zgodziłeś.

Ochrona przed poślizgiem włącza się, jeśli transakcja zakończyłaby się negatywnym wynikiem dla użytkownika. Dla przykładu, załóżmy, że poślizg jest ustawiony na 0,5%. Jeśli sprzedasz tokeny, a cena wzrośnie o 10%, transakcja nadal będzie przebiegać, ponieważ jest korzystna. Jeśli cena spadnie o ponad 0,5%, nie będziesz mógł upłynnić swoich tokenów.

W przypadku tokenów o niskiej płynności często zaleca się ustawienie poślizgu na znacznie wyższym poziomie, aby zapewnić przejście transakcji.

Rośnie liczba scamów

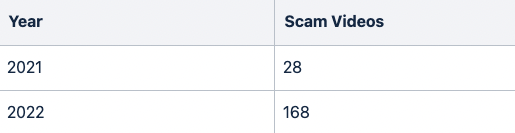

CertiK przeanalizował YouTube pod kątem filmów zawierających frazę „front running bot”. Następnie stwierdził, że na 232 filmy, 84% z nich reklamowały oszustwa. Co więcej, tego typu filmy zaczęły pojawiać się jeszcze w 2021 roku. I jak widać w poniższej tabeli, w 2022 roku ich liczba odnotowała sześciokrotny wzrost.

Wiele filmów można jednoznacznie zidentyfikować jako oszustwa już na podstawie samego tytułu:

- FREE FRONT RUNNING CODE!

- MAKE 10X A DAY!!!

- Uniswap Front Running Bot 2022 – EASY TUTORIAL (Huge profits)

- 15 000 dolarów Front Running Crypto Bot Leak! – 50X HUGE RETURNS

- PancakeSwap Front Run Bot (Sniper Bot) – Make x10 INSTANTLY (NO DOWNLOAD)

We wszystkich tych filmach są wspólne wątki: darmowy kod i ogromne zwroty. Skuteczni runnerzy nie będą rozdawać darmowych kodów na portalach społecznościowych. Będą je raczej sprzedawać za duże kwoty na undergroundowych forach.

Jak działają oszuści?

Przeglądając komentarze w przykładowym filmie, wydaje się, że wygenerował on duże zaangażowanie społeczności. Zauważysz to w niemal każdym wideo. Komentarze te są jednak w przeważającej większości zamieszczane przez boty, które oszuści wykorzystują do nadania swoim filmom pozorów wiarygodności.

Być może znajdują się też prawdziwe komentarze. Możesz być jednak pewny, że nie są one pozytywne. Jednym ze sposobów na zidentyfikowanie komentarzy, które prawdopodobnie pochodzą od botów, jest sprawdzenie wieku filmu i wieku komentarza. Często zdarza się, że zaraz po opublikowaniu filmu pojawia się zalew komentarzy botów.

Wideo rozpoczyna się od skierowania widzów do zainstalowania Metamask. Następnie nakłania ich do przejścia do programu Remix, który jest prawdziwym narzędziem używanym do testowania i wdrażania smart kontraktów. Użytkownik musi podłączyć swój portfel Metamask do Remixa. Następnie musi skopiować kod front running Solidity z Pastebin do Remixa.

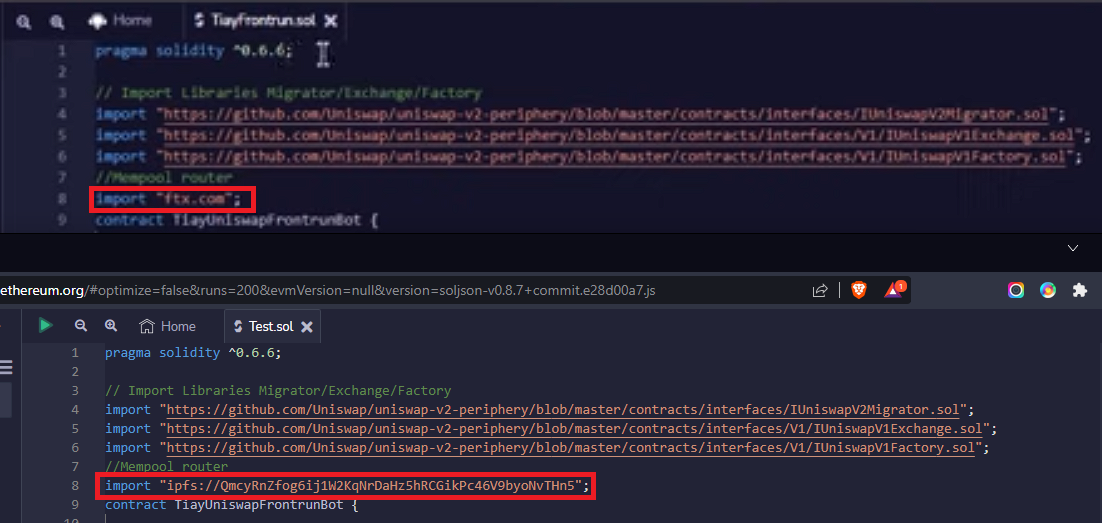

Porównajmy to, co pokazują na ekranie z tym, co właśnie wkleiliśmy do Remixa.

Kod w filmie jest na górze, a kod, który wkleiliśmy z Pastebin jest na dole. W filmie importują ftx.com, ale w kodzie, który wkleiłeś masz link IPFS. Wyjaśnijmy czym jest IPFS.

InterPlanetary File System (IPFS) „to protokół rozproszonego przechowywania plików, który pozwala komputerom na całym świecie przechowywać i obsługiwać pliki jako część gigantycznej sieci peer-to-peer.” Ten link IPFS przechowuje dodatkowy kod, który jest uruchamiany oprócz kodu, który kazano ci skopiować.

Następnie film pokazuje jak wdrożyć kod kontraktu i dodać do niego fundusze, aby pokryć początkowy handel bota. W tym filmie zaleca się 1 ETH. Jednak oszust stara się nas przekonać, że im więcej włożymy, tym więcej zarobimy.

Wróćmy do linku IPFS, który został włączony. To tutaj tak naprawdę zaczyna się oszustwo – po naciśnięciu funkcji start lub withdraw. Obie funkcje są identyczne, a jednak jedna ma uruchomić działanie kontraktu, a druga wypłacić Twoje środki.

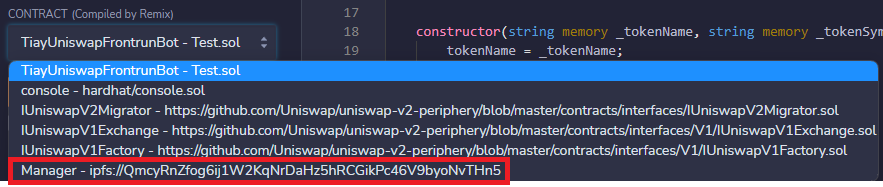

Funkcje każą kontraktowi przenieść saldo Twojego portfela na adres w managerze w ramach funkcji uniswapDepositAddress(). Co to jest manager? Jest to funkcja w linku IPFS, któremu przyglądaliśmy się wcześniej.

Link IPFS zawiera dużo tekstu, aby ukryć to, co robi naprawdę. Na pierwszy rzut oka wydaje się, że jest to plik zawierający nazwy tokenów i adresy portfeli. Jeśli poszukamy wywoływanej funkcji, znajdziemy uniswapDepositAddress(), która posiada listę tokenów.

Jeśli usuniemy każdą linię zaczynającą się od // zostanie nam prawdziwy cel funkcji. Zwraca ona adres portfela.

Widzimy teraz, że funkcje start i withdraw przenoszą całe saldo kontraktu, który stworzyliśmy i zasililiśmy na ten adres. Nasze główne saldo portfela pozostanie nienaruszone, dlatego oszust zachęca do zasilenia kontraktu co najmniej 1 ETH i dalszego uzupełniania go.

Podsumowanie

Nigdy nie uruchamiaj żadnego kodu, którego nie rozumiesz w pełni i któremu nie ufasz. Wystarczy jedna linia kodu, aby przekształcić pozornie niewinny kontrakt w złośliwy.

Ma tu zastosowanie złota zasada oszustwa: jeśli coś wydaje się zbyt piękne, aby mogło być prawdziwe, to prawdopodobnie tak właśnie jest. Bądź ostrożny wobec wszelkich strategii i technik handlowych, które obiecują ogromne zyski, i nie wykonuj żadnego kodu, jeśli nie wiesz dokładnie, co robisz. Twój portfel będzie Ci wdzięczny.

Śledź CrypS. w Google News. Czytaj najważniejsze wiadomości bezpośrednio w Google! Obserwuj ->

Zajrzyj na nasz telegram i dołącz do Crypto. Society. Dołącz ->