Hakerzy postawili fałszywą wersję witryny Privnote by kraść BTC

Według raportu opublikowanego przez KrebsOnSecurity, hakerzy stworzyli fałszywą wersję witryny Privnote.com – komunikatora służącego do przesyłania zaszyfrowanych notatek, które są niszczone po odczytaniu. Wersja hakerów działała w domenie Privnotes.com i automatycznie podmieniała adresy portfeli bitcoin.

Jak poinformowało KrebsOnSecurity, właściciel domeny Privnote.com donosił o klonie swojej strony już na początku roku. Dopiero niedawno stały się jednak jasne intencje osób stojących za podróbką. Privnote.com to legalna usługa szyfrująca wszystkie wiadomości. Utworzenie notatki generuje link, który następnie można udostępnić dowolnej osobie. Po przejściu przez niego, pojawia się komunikat informujący o tym, że jej treść można przeczytać tylko raz. Później Privnote skasuje wiadomości. System szyfrowania, który stosuje sprawia zaś, że nawet sami twórcy aplikacji nie mogą odczytać komunikacji pomiędzy jej użytkownikami.

Klon Privnote.com

Twórcy klona Privnote.com, dodali do nazwy domeny „s”. W ten sposób otrzymujemy niebezpieczną phishingową stronę Privnotes.com, która nie implementuje szyfrowania i może czytać oraz modyfikować każdą wiadomość.

Jeśli chodzi o wizualną stronę fałszywej witryny, jest ona wierną kopią legalnej Privnote.com. Co więcej występuje ona na drugim miejscu w organicznych wyszukiwaniach w Google. Dodatkowym elementem, który skutecznie wprowadza w błąd jest reklama Privnote, która w rzeczywistości prowadzi do strony Privnotes.com. Zazwyczaj pojawiała się ona na samym szczycie po wpisaniu hasła w wyszukiwarce.

Jak donosi KrebsOnSecurity, z informacji przekazanych przez właścicieli Privnote wynika, że z fałszywej wersji korzystali nieraz przypadkowo nawet stali użytkownicy rozwiązania firmy.

Zamiana kluczy publicznych BTC

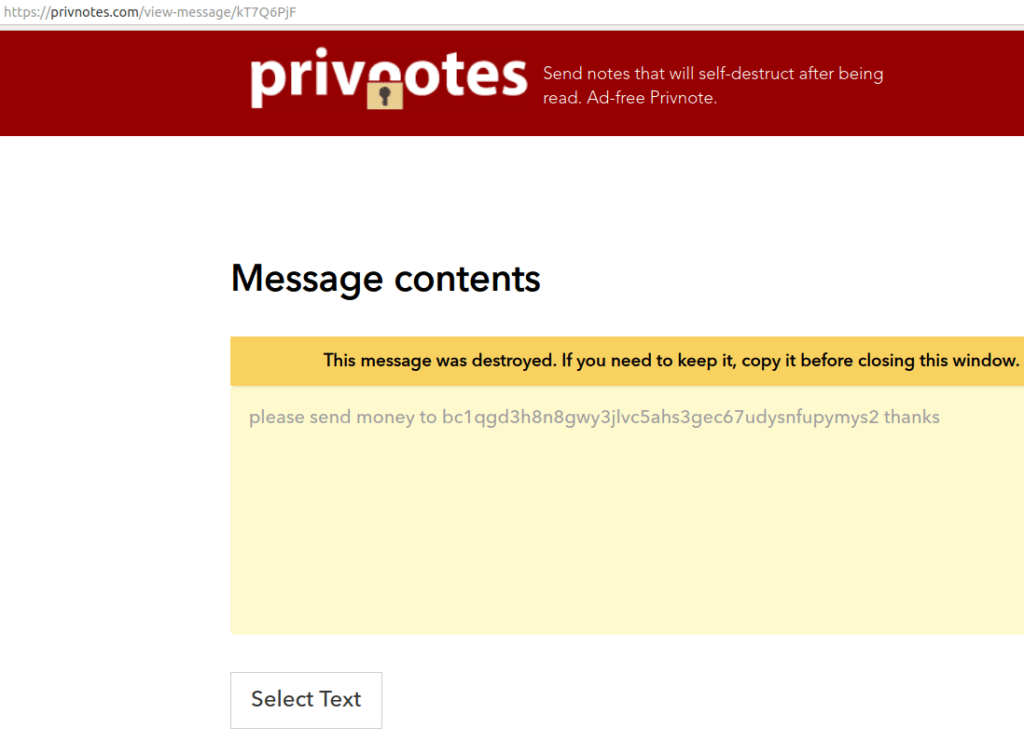

Jednym z głównych celi stworzenia klona, było najprawdopodobniej podmienianie adresów portfeli bitcoin na należące do hakerów. Privnotes.com robi to automatycznie z każdą wiadomością, w której znajdzie się klucz publiczny BTC. Dzieje się tak ponieważ hakerzy dodali do swojej wersji zautomatyzowany skrypt, który skanuje notatki pod ich kątem.

Jak wskazuje współpracujący z KrebsOnSecurity badacz Allison Nixon, użytkownicy ani sami autorzy wiadomości nie będą w stanie wrócić do napisanej wiadomości, aby zweryfikować czy ich adres BTC nie został zmieniony. Z uwagi na specyfikę oprogramowania, które kasuje wiadomości, a które zręcznie podrobili hakerzy, staje się to niemożliwe po zamknięciu notatki.

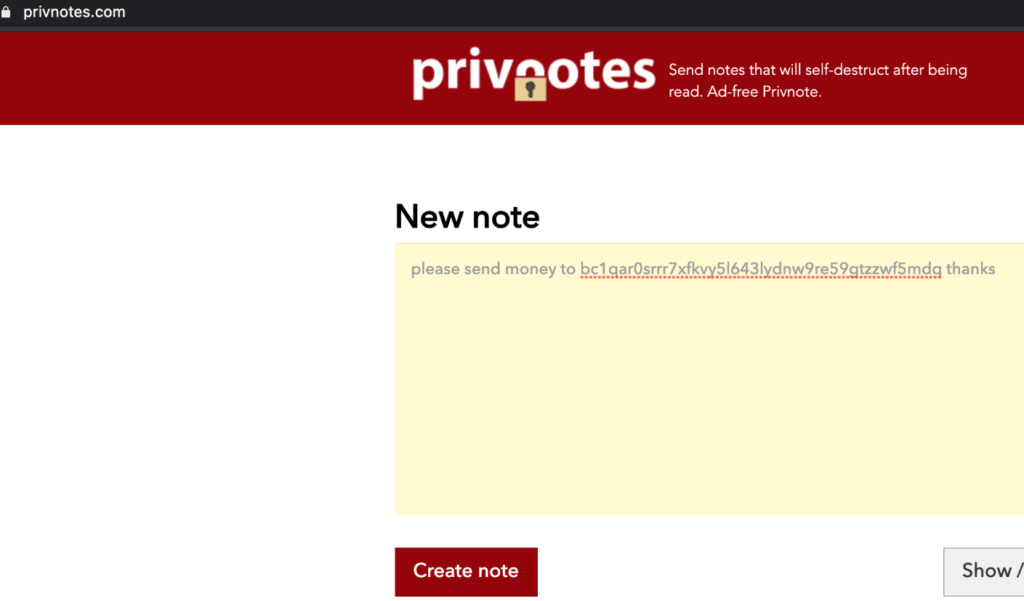

KrebsOnSecurity zilustrowało swój raport screenami przedstawiającymi działanie fałszywej aplikacji na gorącym uczynku:

Tak wygląda wiadomość napisana przez nadawcę:

A tak wygląda wiadomość otrzymana przez adresata:

Śledź CrypS. w Google News. Czytaj najważniejsze wiadomości bezpośrednio w Google! Obserwuj ->

Zajrzyj na nasz telegram i dołącz do Crypto. Society. Dołącz ->