Amerykańskie listy gończe za rosyjskimi cyberszpiegami

Departament Sprawiedliwości USA ogłosił zarzuty przeciwko sześciu oficerom rosyjskiego wywiadu wojskowego GRU. Zainteresowani, służący w jednostce cybernetycznej tegoż wywiadu, mają być powiązani z serią wrogich działań wobec samych USA oraz licznych państw trzecich.

Postawione zarzuty opiewają na: spiskowanie w celu popełnienia oszustwa bankowego i same oszustwa bankowe, spowodowanie szkód dla sprzętu komputerowego, kradzieże tożsamości, posługiwanie się fałszywymi danymi przy rejestracji domen oraz (najbardziej ogólnie ujęte) spiskowanie w celu popełnienia agresji przeciwko Stanom Zjednoczonym.

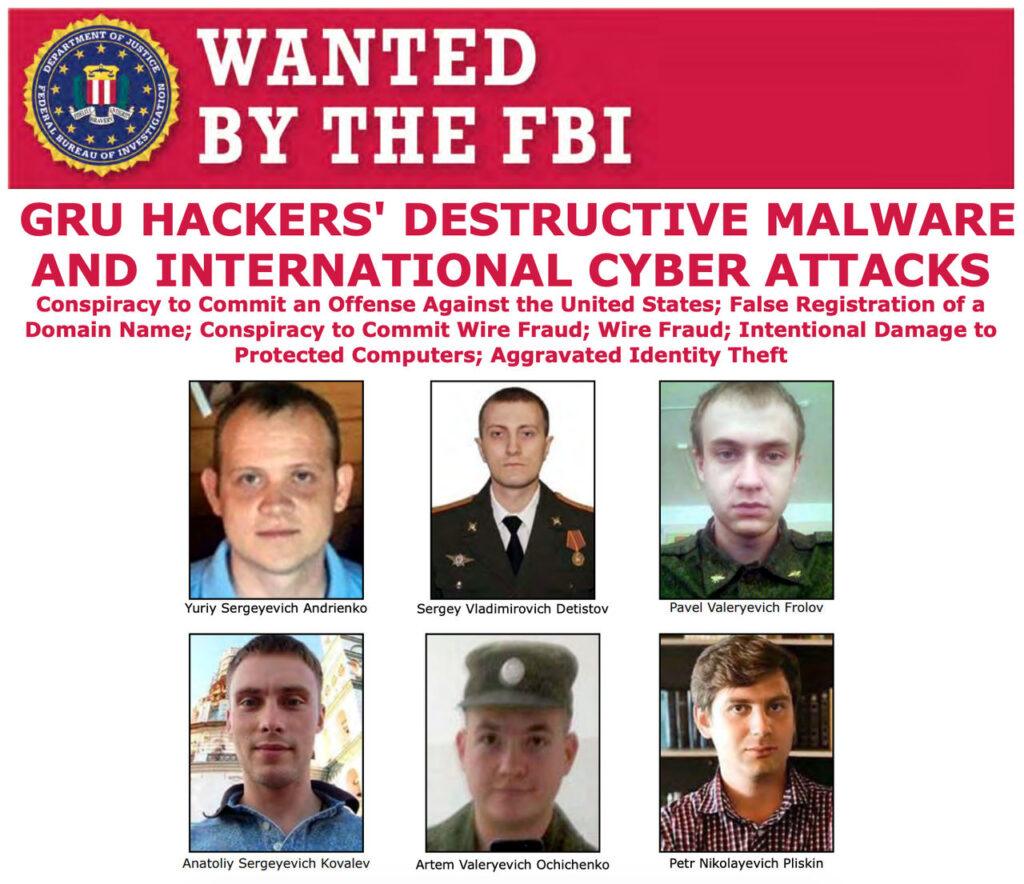

Zarzuty postawione zostały oczywiście w formule zaocznej. Jednocześnie, Departament wystawił listy gończe za wspomnianymi indywiduami. Nie wiadomo nic na temat ewentualnego wyznaczenia nagrody za ich głowy, co jest częstą praktyką amerykańskich władz („głowy” rozumiane przy tym w przenośni – choć nie sposób wykluczyć, że Amerykanie nie mieli by nic przeciwko temu, gdyby rosyjskim cyber-szpiegom naprawdę zdarzyło się coś nieszczęśliwego).

Dramatis Personae

Wyróżnionymi w ten sposób oficerami mają być: 32-letni Jurij Siergiejewicz Andrienko, 35-letni Siergiej Władimirowicz Detistow, 28-letni Paweł Waleriewicz Frołow, 29-letni Anatolij Siergiejewicz Kowaliew, 27-letni Artem Waleriewicz Ocziczenko oraz 32-letni Piotr Nikołajewicz Pliskin.

Stopnie oskarżonych pozostają tajemnicze, co nie dziwi w przypadku funkcjonariuszy rosyjskiego wywiadu, znanego z paranoi na punkcie zachowania tajemnicy. Z aktu oskarżenia wiadomo natomiast, że mieli oni służyć w jednostce 74455 – czyli właśnie „jednostce cybernetycznej” (w rosyjskim żargonie urzędowym określanych czasami jako „jednostki łączności”), czy też po prostu grupie hakerów na usługach wywiadu.

Co złego to nie my (tylko wy)

Publikacji zarzutów – jako że oczywiste jest, iż aktywność hakerska obwinionych miała miejsce na polecenie rosyjskich władz – towarzyszyły rytualne pohukiwania polityków. Z jednej strony Mike’a Pompeo, sekretarza stanu USA, który przewidywalnie wezwał Rosję do zaprzestania „nieodpowiedzialnego” zachowania; z drugiej zaś – Leonida Słuckiego, przewodniczącego komisji spraw zagranicznych Dumy, który równie przewidywalnie i zgodnie z rosyjską tradycją określił zarzuty jako „brednie”, nie warte komentowania (mimo iż sam je skomentował).

Lista czynów zarzucanych rosyjskim hakerom jest monumentalna, i obiektywnie nie może nie robić wrażenia. Nawet jeśli uznać by rażącą impertynencję rosyjskich władz za godną potępienia i/lub odwetu – i słusznie – to trzeba też przyznać, że ich potencjał w zakresie internetowej agresji jest dla ofiar tychże działań czynnikiem wymagającym uwzględnienia, a optymalnie – także i powielenia we własnym zakresie.

Jak skomentował przedstawiciel Federalnego Biura Śledczego:

“The FBI has repeatedly warned that Russia is a highly capable cyber adversary, and the information revealed in this indictment illustrates how pervasive and destructive Russia’s cyber activities truly are,

But this indictment also highlights the FBI’s capabilities. We have the tools to investigate these malicious malware attacks, identify the perpetrators, and then impose risks and consequences on them.”

Ciemność widzę

Wedle amerykańskich władz, wymieniony anturaż cyber-szpiegów miał odpowiadać za działalność grup hakerskich posługujących się pseudonimami Iron Viking, Sandworm Team, Telebots oraz Voodoo Bear – wszystkie one były w rzeczywistości ekspozyturami działalności hakerskiej rosyjskiego wywiadu wojskowego i składały się z tego samego lub podobnego grona osób.

W toku swojej działalności, stać one miały za rozpowszechnianiem wirusem NotPetya, którego ofiarą padły liczne firmy, instytucje oraz infrastruktura na całym świecie (Amerykanie w szczególności wskazują na zhakowanie instytucji szpitalnych oraz przemysłu farmaceutycznego w USA oraz przedstawicielstw firm FedEx i TNT Express B.V.).

Co więcej, grono rzeczonych oficerów powiązane miało być także z atakami hakerskimi wymierzonemu w system energetyczny Ukrainy, zmierzającymi do jego wyłączenia. Wykorzystać w tym celu mieli stworzone przez siebie narzędzia malware, BlackEnergy, Industroyer oraz KillDisk. W efekcie ich zastosowania, w 2015 roku (tuż przed Świętami Bożego Narodzenia) miało dojść do black-outu w Iwanofrankowsku (d. Stanisławowie). Rok później, w tym samym okresie, taka sama awaria dotknęła Kijów. Próbowano także zakłócić pracę ukraińskich służb skarbowych i finansowych.

Chemia pomiędzy narodami

Grupa pomysłowych Rosjan miała też mieć na koncie ataki hakerskie we Francji, w czasie kampanii wyborczej w 2017 r., w wyniku których ukradli dokumenty należące do sztabu obecnego francuskiego prezydenta, E. Macrona. Dwa lata później, w 2018 r., celem takich ataków miały być podmioty w branży medialnej Gruzji, zaś w ubiegłym, 2019 roku zaatakowano (w połączeniu z kampanią dezinformacyjno-oszczerczą) gruzińskie instytucje państwowe – w tym parlament tego kraju – starając się sparaliżować ich sieci robocze.

Przyczynek do aktywności grupy stanowiła także afera, która wybuchła w związku z nieudanym otruciem Siergieja Skripala oraz jego córki przez rosyjskich agentów za pomocą chemicznego środka bojowego Nowiczok. Bohaterowie tegoż tekstu przedsięwzięli próby włamania na serwery Organizacji ds. Zakazu Broni Chemicznej (OPCW), zlokalizowane w jej centrali w Holandii, jak również podlegającego brytyjskim siłom zbrojnym Laboratorium Nauk i Technologii Obronnych w Porton Down.

Sport łączy ludzi

Wreszcie, po zdyskwalifikowaniu oficjalnej reprezentacji Rosji na Zimowe Igrzyska Olimpijskie, odbywające się w Pyeong Chang, w Korei Płd. w styczniu 2018, wywołanego masowym, państwowo wspieranym stosowaniem dopingu przez rosyjskich sportowców, celem nieco infantylnie motywowanych ataków hakerskich (pozbawionych bowiem specjalnego sensu politycznego czy wywiadowczego) stali się w istocie wszyscy związani z przebiegiem Olimpiady.

Próby włamania spotkały przedstawicieli Międzynarodowego Komitetu Olimpijskiego, serwery samego Komitetu, jego sponsorów oraz partnerów, a także dygnitarzy oraz instytucje rządu Republiki Korei. Z kolei indywidualni sportowcy, kibice oraz turyści stali się celem rozpowszechnianych przez Rosjan złośliwych aplikacji mobilnych. Wreszcie, obsługę samych igrzysk zaatakowano specjalnie na tę okazję stworzonym przez oskarżonych narzędziem malware Olimpic Destroyer, zakłócając m.in. ceremonię inauguracji.

Wedle komunikatu brytyjskiego Narodowego Centrum Cyberbezpieczeństwa, celem podobnych w formie ataków miały się także stać nadchodzące igrzyska w Tokio – gdzie wywołana dopingiem dyskwalifikacja oficjalnej reprezentacji Rosji także obowiązuje. Te jednak, z uwagi na epidemię, odwołano, pozbawiając tym samym rosyjskich hakerów kolejnej okazji do popisu.

Draństwo jako metoda polityczna

Imponujący szlak bojowy hakerów na służbie rosyjskiego wywiadu – w oczywisty sposób nie jedynych, którymi dysponuje GRU, by nie wspomnieć tych, którymi w równie oczywisty sposób dysponują inne rosyjskie instytucje wywiadu i bezpieczeństwa, jak FSB czy SWR – wskazuje na stały element w doktrynie, jakim dla rosyjskich kręgów rządowych stało się wykorzystywanie wrogich działań hakerskich do osiągania celów politycznych.

By zacytować treść oświadczenia Johna C. Demersa, zastępcy prokuratora generalnego USA ds. bezpieczeństwa narodowego:

“No country has weaponized its cyber capabilities as maliciously or irresponsibly as Russia, wantonly causing unprecedented damage to pursue small tactical advantages and to satisfy fits of spite.”

Nawet jeśli zyski polityczne faktycznie osiągnięte za pomocą internetowego terroryzowania zagranicy są bardzo wątpliwe (w odróżnieniu, zapewne, od tych informacyjnych lub finansowych), to fakt ten bynajmniej nie przytępia obiektywnie agresywnej, zaczepnej postawy władz rosyjskich wobec państw trzecich – nawet takich (jak Korea Płd.) z którymi zdają się one utrzymywać poprawne stosunki dyplomatyczne i gospodarcze.

Anathema sit

Fakt ogłoszenia zarzutów nie przełoży się najpewniej na aktywne działania podjęte przeciwko rosyjskim szpiegom. Federalne Biuro Śledcze dodało co ich co prawda do swojej listy najbardziej poszukiwanych person – prawdopodobnie jednak będą oni na niej figurować długo. Można bowiem z dużą dozą pewności założyć, że przebywają oni w Rosji, toteż próby schwytania ich przez Amerykanów lub służby któregokolwiek z krajów sprzymierzonych są raczej mało realne.

Zwrócić trzeba natomiast uwagę na inny aspekt. W aktywności wywiadowczej (również tej cybernetycznej) podstawą sukcesu jest pozostanie anonimowym i niewykrytym. Fakt opublikowania tożsamości oficerów GRU, nawet jeśli nie przekreśla zupełnie ich dalszej działalności (tak jakby to miało to miejsce w przypadku funkcjonariuszy operacyjnych, pracujących w obszarze wywiadu osobowego czy operacji specjalnych), to z pewnością może komplikować im dalszą karierę szpiegowską.

Nie wspominając już o tym, że praktycznie uniemożliwia im to opuszczenie Rosji (z wyłączeniem wąskiej grupy krajów z nią zaprzyjaźnionych) bez podjęcia ryzyka aresztowania.

Śledź CrypS. w Google News. Czytaj najważniejsze wiadomości bezpośrednio w Google! Obserwuj ->

Zajrzyj na nasz telegram i dołącz do Crypto. Society. Dołącz ->